Yendo más allá de los nombres de inicio de sesión y las contraseñas, este artículo habla de las tendencias en la autenticación de dos factores y la autenticación multifactorial, las herramientas relacionadas y los desafíos.

A medida que más aspectos de nuestra vida personal y comercial, finanzas y otra información confidencial se mueven en línea, con el catalizador de la Pandemia haciendo que el contacto en persona sea desaconsejable y el correo postal tradicional se vuelva más poco confiable, necesitamos la tranquilidad de que solo nosotros (o aquellos a quienes autorizamos) tenemos acceso a nuestra información en línea y solo nosotros podemos autorizar actividades en línea en nuestro nombre. Más allá de los nombres de inicio de sesión y las contraseñas, la tendencia últimamente ha sido el uso de un método de autenticación adicional que proporciona evidencia de que usted es, de hecho, usted. Este artículo habla de las tendencias en la autenticación de dos factores (2FA) y la autenticación multifactorial (MFA), las herramientas relacionadas y los desafíos asociados con el crecimiento de 2FA.

Si su bandeja de entrada de correo electrónico es como la mía, ha visto un número creciente de mensajes entrantes con un tema común. Comienzan «Su método de inicio de sesión está a punto de cambiar» (o, más urgentemente, «Su inicio de sesión ha cambiado»). Ese mensaje continúa diciendo que se requerirá autenticación de dos factores (o verificación en 2 pasos, 2SV, más sobre eso por venir), o los requisitos se harán más estrictos «para su protección».

Facebook, por ejemplo, está empujando cada vez más cuentas «en riesgo» a la 2FA obligatoria. Google ha comenzado a requerir 2FA para sus usuarios después de unos años de recomendarlo. Twitter tiene una serie de opciones interesantes que involucran a 2FA. Otros servicios que requerían una forma de 2FA elevan el listón de los métodos 2FA más antiguos a los más nuevos.

En este artículo, hablaremos con 2FA: ¿Por qué es útil o necesario? ¿Cómo se puede implementar? ¿Cuáles son algunas de las ventajas y desventajas clave de las opciones, donde algunas de las opciones más conocidas incluyen mensajes de texto / SMS, aplicaciones de autenticación y hardware? ¿Qué sigue en el horizonte?

¿Por qué 2FA es útil, o incluso necesario?

En la edición de otoño de 2021 de ThinkTwenty20, escribí sobre la evolución de los métodos de pago, que conduce a la era de las criptomonedas. Nos centramos, en particular, en la gestión de claves criptográficas, un cambio importante con respecto a los enfoques tradicionales de inicio de sesión.

Como parte de esa discusión, hablé sobre las contraseñas y cómo, 30 años después de que la Web comenzara en 1991, las infracciones empresariales que revelan nombres de inicio de sesión y contraseñas aparecen cada vez más en los titulares, y las contraseñas por sí solas parecen hacer más para mantener a las personas honestas fuera que los delincuentes. A medida que pasaba el tiempo, se les dijo a los usuarios que hicieran que sus contraseñas fueran más difíciles de adivinar, se les obligó a cambiar sus contraseñas de forma periódica y se les exigió que incluyeran variaciones, como números, caracteres en mayúsculas y minúsculas y puntuación. La cuestión era si el costo de las molestias se compensaba con el beneficio de la seguridad; Tuve un inicio de sesión en mi primera cuenta de correo electrónico durante 20 años antes de verme obligado a cambiar la contraseña.

Mirar la aparición de 2FA es la otra cara de mirar el fracaso de la protección con contraseña y las deficiencias de otros métodos para demostrar que usted es quien dice ser.1 Si podemos usar otros medios para reforzar o reemplazar las contraseñas, tal vez tengamos una oportunidad en la lucha por la autenticación de nuestra propia identidad en línea. Tres factores que la comunidad considera en la autenticación:

1. Quién es usted (por ejemplo, usando una huella digital o un escáner facial).

2. Lo que sabe (por ejemplo, contraseñas).

3. Lo que tienes (tu teléfono móvil, un token de hardware).

La autenticación de dos factores implicará dos de estos tres factores. La verificación en dos pasos implicará al menos uno de estos factores, pero en dos etapas. Por ejemplo, ingresar una contraseña y luego un pin, o el apellido de soltera de su madre, o su instrumento musical favorito, se basan en el conocimiento, por lo que estos son ejemplos de verificación en dos pasos. Sin embargo, cuando necesita usar su contraseña (lo que sabe) y un escaneo de huellas dactilares (quién es usted), involucra dos factores diferentes.

Un grupo dedicado a lidiar con los problemas de las personas y sus contraseñas se llama FIDO Alliance, una asociación de la industria abierta que comenzó en 2013 con la misión de crear estándares para «ayudar a reducir la dependencia excesiva del mundo de las contraseñas».2 La Alianza compartió esta información, 3 explicando su pasión por reemplazar las contraseñas:

• Las contraseñas son la causa raíz de más del 80% de las violaciones de datos.

• Los usuarios tienen más de 90 cuentas en línea.

• Hasta el 51% de las contraseñas se reutilizan.

Esto probablemente no sea noticia para ninguno de nosotros. A medida que nuestro uso de los servicios en línea comenzó a crecer, tener y rastrear inicios de sesión específicos del sitio se volvió más difícil. Un sitio requiere signos de puntuación, otro lo prohíbe. Uno requiere ocho caracteres o más, otro lo limita a seis. Podemos visitar un sitio diariamente, otro mensualmente, otro anualmente como máximo, y los requisitos cambian.

A medida que nuestro uso de múltiples dispositivos (desde PC hasta teléfonos inteligentes y tabletas) comenzó a aumentar para poder acceder a esos servicios donde y cuando quisiéramos, ya que, después de todo, la nube llevó a la expectativa de que podemos acceder a toda nuestra información y servicios en cualquier lugar, desde cualquier dispositivo, nos hizo querer un acceso fácil desde nuestra PC. nuestro teléfono, nuestra tableta, desde el centro de negocios del hotel … de cualquier cosa que pudiera acceder a Internet. Lamentablemente, eso también significaba que un atacante podría acceder a nuestra información y servicios en cualquier lugar y cualquier dispositivo si saben lo que sabemos y pueden imitar lo que tenemos.

Ingresar una contraseña era una habilidad común en todos los dispositivos, el mínimo común denominador. Aunque tengo un lector de huellas dactilares en todos mis dispositivos, no están sincronizados, ya que mi identidad no está estandarizada en todos mis dispositivos. Mis administradores de contraseñas en mis dispositivos tampoco están sincronizados y representan varios sistemas operativos. Incluso en mi iPad, las aplicaciones no van todas al mismo recurso de contraseñas que los navegadores web, por lo que cada instalación o actualización puede requerir pasos manuales para tratar de mantener sincronizados una aplicación y un sitio web de la misma organización. Esto es particularmente doloroso cuando se actualiza una aplicación (lo que puede suceder con poca frecuencia) y la actualización no recuerda la contraseña utilizada anteriormente en la aplicación, que no se almacenó automáticamente en el administrador de contraseñas del dispositivo.

El problema con las contraseñas, en particular la facilidad de adivinarlas, no se pierde en los organismos de normalización gubernamentales. En los Estados Unidos, el Instituto Nacional de Estándares y Tecnología (NIST)4 ha estado dando la voz de alarma durante mucho tiempo, como alentar a los usuarios a evitar las contraseñas expuestas en violaciones de datos. Un sitio web popular utilizado para encontrar tales credenciales y contraseñas de inicio de sesión expuestas es haveibeenpwned.com.5 La etimología de «pwned» es objeto de cierto debate, pero ya sea por error de escritura («Has sido poseído» se convierte en «Has sido pwned»), tomado del ajedrez (donde te tratan como un peón y yo tengo la propiedad de tus credenciales de inicio de sesión aprovechándome de tu debilidad u otro fallo) o algún otro origen, como cuando los malhechores pueden aprovecharse de las fallas en la seguridad y acceder a sus recursos, «usted ha sido pwned». Recursos como Firefox Monitor (de las personas del navegador Firefox) pueden rastrear sus direcciones de correo electrónico y advertirle a medida que las direcciones se encuentran en las últimas infracciones, aprovechando la base de datos ihavebeenpwned.

Por lo tanto, sabemos que las contraseñas son la herramienta de seguridad más fácil y común para nuestro registro, pero ninguna cantidad de requerir a los usuarios que las hagan más difíciles de adivinar ha impedido que los malos las obtengan. La seguridad de las contraseñas por sí sola nos ha decepcionado, en parte porque somos demasiado perezosos para crear contraseñas que no se adivinan fácilmente, porque las empresas que exigen contraseñas están involucradas en filtraciones donde nuestras contraseñas han sido expuestas como texto claro, porque somos fácilmente engañados por la ingeniería social y entregamos nuestras credenciales de inicio de sesión a personas que pretenden ser soporte técnico, y por muchas otras razones. En una situación que encuentro particularmente problemática, a las personas que desean comprar criptomonedas del conocido intercambio Coinbase, utilizando sus fondos bancarios, se les pide que proporcionen sus credenciales de inicio de sesión (nombre y contraseña) para su cuenta bancaria en línea a Coinbase para un servicio llamado Plaid Technologies.6 Eso plantea muchos problemas.7

Cuando las contraseñas fallan, entonces, miramos a 2FA como un complemento o alternativa. La necesidad de usar un escaneo de huellas dactilares o tener su teléfono móvil a mano puede no ser perfecta, pero eleva el listón para obtener acceso a sus recursos.

Por lo tanto, 2FA va más allá de «lo que sabes» (como un PIN o contraseña) a lo que tienes:

• Un teléfono para llamadas de voz o mensajes de texto.

• Un dispositivo que puede recibir correo electrónico.

• «Software de autenticación» especial, como las ofertas de Google, Microsoft.

• Algún otro objeto físico o token que funcione en conjunto con los sistemas de seguridad.

Implementación de 2FA

En mi último artículo de ThinkTwenty20, anoté:

Aunque los dispositivos de autenticación de dos factores (TFA, por sus siglas en inglés), que combinan «quién es usted» (como huellas dactilares o escaneo ocular) o «lo que tiene» (como un equipo separado) con «lo que sabe» (su nombre de usuario y contraseña), estaban ampliamente disponibles hace 20 años (en 2003, RSA SecurID,8 como un dispositivo de «lo que tiene», tenía el 70% del mercado como un dispositivo de hardware para hacer que el inicio de sesión en los sistemas sea más seguro), solo han sido las recientes brechas de privacidad altamente publicitadas las que han llevado a más entornos de información a alentar o exigir fuertemente TFA. Por ejemplo, puedo acceder a mi correo electrónico o a los sistemas de una universidad con la que estoy asociado solo con el uso de uno de mis dispositivos inteligentes como autenticador, utilizando Microsoft Authenticator9 para TFA. Los intercambios de criptomonedas, como Coinbase, recomiendan encarecidamente TFA; Coinbase es compatible con YubiKey de Yubico.10

Secreto compartido por teléfono, mensaje de texto o correo electrónico

Donde la capacidad de escribir una contraseña fue el primer y más simple paso a través de dispositivos y ubicaciones, el siguiente denominador común para la mayoría de las personas que necesitan acceso móvil a sus recursos es un teléfono móvil (no necesariamente un teléfono inteligente). Por esa razón, dos de las formas más comunes en que los servicios han autenticado a los usuarios es con una llamada telefónica o un mensaje de texto. El uso de un «secreto compartido», un código entregado a pedido, se transmite con un mensaje de texto (SMS) o se entrega mediante texto a voz a través de una llamada telefónica. Con el advenimiento de los teléfonos inteligentes, el correo electrónico se convirtió en otro canal común por el cual se puede enviar el secreto compartido.

Los costos y la puntualidad de recibir el código variaron entre estas opciones. Los costos se amplifican para las personas que viajan lejos de su hogar. Los mensajes de texto son a menudo los más confiables y menos costosos de estos dependiendo del plan telefónico del usuario.

Algunos servicios aún no han pasado a este nivel; otros lo consideran inadecuado para algunos o todos sus usuarios. Si bien el ladrón más casual puede retrasarse por estos métodos, son cualquier cosa menos infalible. Cualquier acceso al teléfono puede ofrecer una vista del código desde un correo electrónico o mensaje de texto en el área de notificaciones, incluso si el teléfono está bloqueado. Los hackers han podido clonar las tarjetas SIM, utilizar la ingeniería social para cambiar el número de teléfono a uno que controlan, 11 o acceder de forma remota a los sistemas de correo de voz o texto. Las contraseñas de un solo uso pueden ser interceptadas o la ingeniería social utilizada para que el usuario proporcione el código a los malos.12 Esto ha llevado a llamadas a que la mentalidad de seguridad pase de SMS a otros métodos.13

Autenticación basada en servidor con un token

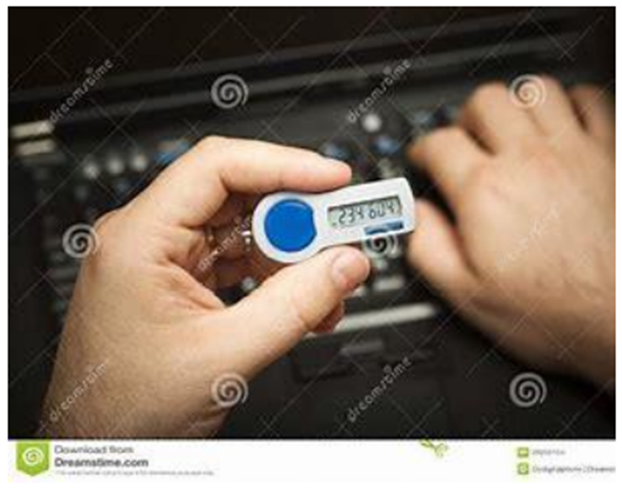

Para entornos donde se requiere seguridad adicional (servicios financieros, contabilidad y otros que podrían ser atacados con mayores riesgos potenciales), el uso de un dispositivo de seguridad separado, a menudo en un diseño para encajar con claves (token de llavero) o tarjetas de crédito (token de tarjeta de crédito), comenzó a aumentar.

Hace veinticinco años, Security Dynamics14 introdujo un sistema llamado SecureID,15 parte de un sistema conocido como ACE/Server.16 La clave del proceso fue el dispositivo SecureID llevado por los usuarios. Vino en diferentes factores de forma, incluyendo un pequeño llavero, una «tarjeta estándar» de tamaño de crédito o un PINPad. Cada uno se parecía un poco a un reloj, con una pantalla que mostraba un código que se actualizaba con frecuencia en él (por lo que incluso si alguien viera el código, probablemente habría cambiado en el momento en que fue a ingresarlo). EY y otras firmas de CPA los usaron para mayor seguridad en los días antes de que todos lleváramos teléfonos inteligentes. Si bien estos todavía están en uso, las versiones virtuales, conocidas como una aplicación de tokens blandos, crecieron en popularidad para su conveniencia.

El código especial generalmente se generó en función de un acuerdo de tiempo entre el dispositivo y el servicio (produciendo una contraseña de un solo uso basada en el tiempo, o «TOTP») o basado en el hash de la contraseña anterior (que suena muy parecido a la base de blockchain, una contraseña de un solo uso basada en un código de autenticación de mensajes basado en hash (HMAC) o «HOTP»). En cualquier caso, ambos se basan en algoritmos secretos y, en un ciberataque de 2011, hubo una filtración de algunos de esos secretos. En ese momento, había 40 millones de tokens de hardware y 250 millones de usuarios del software móvil.17 En 2021, habiendo transcurrido 10 años y transcurridos los acuerdos de confidencialidad, muchos ejecutivos de RSA vinculados por acuerdos de no divulgación han salido a contar la historia de la experiencia.18

Software de autenticación dedicado

Microsoft, Google y otros ahora ofrecen software de autenticación dedicado que puede ejecutarse en sus diversos dispositivos. Junto con la capacidad de mostrar una contraseña de un solo uso basada en el tiempo para el usuario, ellos mismos pueden comunicar el OTP con los servidores de forma autónoma para autorizar una conexión. Por ejemplo, cuando necesito acceder a los recursos de Bryant University usando mi computadora portátil, como mi correo electrónico o mi horario de clases, envía una señal a mi Microsoft Authenticator en mi dispositivo móvil, que puedo autorizar o ignorar. En mi dispositivo móvil, funciona a la perfección, por lo que no tengo que pasar por la segunda acción de tener que hacer clic en algunos botones para autorizar el uso. Google Authenticator es otra opción y puede funcionar con Office 365 con la configuración correcta.19 Del mismo modo, Microsoft Authenticator se puede usar con el conjunto de productos de Google.20

YubiKey y claves de seguridad físicas

Las claves de seguridad físicas ofrecen un nivel de seguridad y flexibilidad más allá del de un autenticador de software. Habiendo mencionado el trabajo de la Alianza FIDO anteriormente, el desarrollo de Universal 2nd Factor (UTF) significa que puede acceder a cualquier número de servicios en línea utilizando una sola clave de seguridad al instante y sin necesidad de cargar controladores o software especial.21 Mientras el servicio sea compatible con FIDO y UTF, el acceso 22 es muy sencillo, en teoría. A diferencia de una contraseña o una aplicación de autenticación, delegar el acceso a otra persona es tan fácil como entregarle una copia de su clave. Hacer múltiples teclas es simple en la configuración, y muy difícil después.

Mientras que la clave de seguridad Google Titan y otros terceros están en el mercado, YubiKey de Yubico23 es un líder reconocido en el campo. Los servicios que soportan YubiKey incluyen las principales plataformas de Microsoft, Google y Amazon; los sitios de redes sociales Reddit y Twitter; y los intercambios de criptomonedas Coinbase y Binance.24

Para proporcionar una revisión del YubiKey, recibí dos de los diferentes modelos de la serie YubiKey 5.

Obviamente, no hay ojo de cerradura en sus dispositivos: solo USB-A (USB de «escritorio» más antiguo), USB-C (el puerto de forma ovalada más nuevo) y Lightning (común a iPhones y iPads). Si bien Bluetooth no está disponible para YubiKey, NFC (comunicación de campo cercano, disponible en la mayoría de los teléfonos Android) está disponible.

Probando en una computadora portátil con USB-C, un iPad con Lightning y dos teléfonos Android (cada uno con NFC, uno con micro-USB y otro con USB-C), probé dos unidades, cada una de las cuales se parece un poco a una unidad flash:

• YubiKey 5Ci: funciona con USB-C y Lightning (por lo tanto, portátil y iPad).

• YubiKey 5C NFC: funciona con USB-C y NFC (por lo tanto, portátil y Android a través de NFC).

También hay llaves con mayores niveles de seguridad, incluyendo controles biométricos adicionales.

Por mi propia seguridad, no nombraré las cuentas para las que intenté configurar YubiKey. Las instrucciones en línea sobre cómo configurar la clave para cada servicio estaban completas, pero el proceso no siempre fue intuitivo. Usted va al servicio que desea asociar con la llave; buscar la página de configuración de seguridad; encontrar la opción de asociar una clave de seguridad; y siga las instrucciones para insertar la tecla y toque el dispositivo. Parte del desafío es que los propios servicios pueden haber adoptado solo parcialmente los estándares en los que se basa YubiKey. En particular, las versiones / aplicaciones móviles pueden estar detrás de la adopción de escritorio. Si accedo al servicio en mi iPad a través de la App, utiliza la seguridad tradicional, pero en el mismo dispositivo, a través de un navegador, requiere el YubiKey.

Una vez realizada la configuración, acceder al servicio con la clave es relativamente indoloro. Cuando vaya a iniciar sesión, se le pedirá que inserte la tecla o la coloque cerca del receptor NFC. Una luz en el dispositivo comenzará a parpadear, lo que indica que necesita interactuar con el dispositivo, colocando el dedo en un disco dorado en el medio de la tecla (5C NFC) o protuberancias de metal en el costado de la tecla (5Ci). Después de ser enchufado y tocado, hace el resto por usted.

Para aquellos de nosotros que disfrutamos de la comodidad de cualquier dispositivo, en cualquier lugar, tener que tener una clave a mano apropiada para su dispositivo es un poco inconveniente, pero también lo es lidiar con las contraseñas «robustas» sugeridas por los administradores de contraseñas a medida que se mueve entre dispositivos. Hay más de una curva de aprendizaje en la configuración de lo que anticipé. Sin embargo, cuando lee sobre las adquisiciones de cuentas y los problemas que las personas tienen con otros métodos, estas unidades duraderas que no requieren baterías tienen un futuro brillante siempre que los servicios las respalden. Pocas instituciones financieras lo hacen en este momento.

¿Qué sigue en el horizonte?

¿A dónde vamos desde aquí? ¿Cómo superamos los compromisos entre confianza y conveniencia? ¿Cómo superamos a los grupos que dicen que los sistemas de identidad global harán que todo esto desaparezca, mientras que a otros les preocupa que los sistemas de identidad global sean mal utilizados y causen muchos más problemas de los que valen?

En el futuro, la tecnología de clave privada y pública podría utilizarse como

parte de la facilitación del intercambio seguro de datos de configuración

y credenciales entre múltiples dispositivos de usuario y

proporcionar seguridad de extremo a extremo.

Mi propia exploración en esta área comenzó con los primeros días de XBRL, ya que queríamos considerar cómo llevar el informe del auditor a la era electrónica y tener la firma de un auditor confiable en el informe. En mi colaboración con grupos como el World Wide Web Consortium sobre firmas digitales y cifrado XML, tuve la oportunidad de conocer a un caballero llamado Phillip Hallam-Baker.25 Nuestros nombres aparecen conjuntamente en los estándares de seguridad XML del W3C.26

Poniéndose al día con Phillip hace unos años, me dijo que estaba trabajando en una idea llamada «The Mathematical Mesh».27 Me dijo que, en sus relaciones con Sir Tim Berners-Lee28 (conocido como el «inventor» de la World Wide Web), Sir Tim le había encomendado la tarea de encontrar una mejor respuesta al acceso a los recursos web que los inicios de sesión y las contraseñas, pero sólo 25 años después pudo llegar a ella. En su visión, la tecnología de clave privada y pública (como se usa en blockchain y criptomonedas) se usaría como parte de facilitar el intercambio seguro de datos de configuración y credenciales entre múltiples dispositivos de usuario y proporcionar seguridad de extremo a extremo.29

Hacia dónde irá la malla matemática es una buena pregunta. Lo que es obvio es que, si las criptomonedas continúan creciendo en popularidad, la necesidad de tratar de manera eficiente con billeteras y claves, así como con cuentas en línea, amplificará la demanda de herramientas seguras y fáciles de usar.

Reflexiones Finales

Hace veinticinco años, nuestra información y cuentas comenzaron a migrar a la World Wide Web en serio. Los requisitos de contraseña se expandieron de permitir MyCatFluffy a parecer un flujo de epítetos de Mad Magazine («#$5-66yY-@Tty») y el acceso a las cuentas requería tener el texto o correo electrónico del titular de la cuenta para iniciar sesión. Google y otros nos dicen que incluso eso no es suficiente. ¿Por qué no podemos simplemente poner el coche en el encendido y avanzar? ¿Y la demanda de la comodidad de arrancar el automóvil de forma remota significa que la llave debe volver al teléfono?

Cualquiera que sea la dirección que esto tome. herramientas como YubiKey de Yubico pueden ser una parte importante de la solución.